W celu świadczenia usług na najwyższym poziomie stosujemy pliki cookies. Matematyczne łamańce. Minęły już czasy, gdy trzeba było wstawać i podchodzić do drzwi, aby je otworzyć — elektrozaczepy zrobią to za nas. Powiązane artykuły. Korzystanie z naszej witryny oznacza, że będą one zamieszczane w Państwa urządzeniu. W sieci się komunikujemy, oddajemy rozrywce i nauce, robimy zakupy, załatwiamy sprawy urzędowe. Jeżeli nie blokujesz plików cookies, to zgadzasz się na ich używanie w pamięci urządzenia. Ebooka "Bezpieczeństwo sieci firmowej. Utworzenie lub import urzędu CA 7. Bruno Stelmaszyk. About Us. Projekt zakłada przeprowadzenie szeregu przedsięwzięć z udziałem międzynarodowej grupy ekspertów zajmujących się problematyką oceny autentyczności dokumentów oraz weryfikacji tożsamości. Aleksandra Boniewicz.

Ustawianie serwera proxy poprzez plik autokonfiguracji PAC 9. Ustawianie serwera proxy poprzez wpis rejestru 9. Kontrola ruchu wychodzącego Marek Serafin. Organizacje stają w obliczu nowych zagrożeń w tym rozproszonym środowisku obliczeniowym i nie mogą polegać na tradycyjnych środkach bezpieczeństwa w celu ochrony swoich sieci lub aplikacji. Wystarczy teraz wpisać odpowiednie zapytanie, np. Dzięki niej szybko zaczniesz tworzyć aplikacje z wykorzystaniem wiersza poleceń CLI , pisać testy jednostkowe i używać stylów zgodnych ze standardem Material Design. Blokuj aplikacje zdalnego dostępu Na razie narzędzie dostępne jest jedynie w języku angielskim dla użytkowników w Stanach Zjednoczonych, jednak pracujemy nad tym, aby wkrótce wprowadzić nowe języki i lokalizacje. Kurs Video "Bezpieczeństwo sieci firmowej. O co chodzi z tym ruchem wychodzącym?

Systemy wykrywania

Obowiązująca cena jest zawsze podawana na stronie WWW książki; zawartość książki wraz z dodatkami płyta CD, DVD odpowiada jej pierwotnemu wydaniu i jest w pełni komplementarna; usługa nie obejmuje książek w kolorze. W każdym momencie można dokonać zmiany ustawień Państwa przeglądarki. Jak analizować dane z biblioteką Pandas. Przekonasz się, że wirtualizacja może być naprawdę prosta! Dodaj do koszyka Wysyłamy w 24h. Bądź na bieżąco Poznasz również tajniki inwestowania i handlu kryptowalutami. Dowiesz się, jak udoskonalić pod tym kątem system Windows. Wszystko to, wraz z informacjami o najnowszych trendach i przyszłości kryptowalut, przygotuje Cię na zmianę — na nową cyfrową ekonomię! Kontrola bezpieczeństwa bagażu kabinowego wykonywana jest głównie przy wykorzystaniu jednej z poniższych metod: - kontroli manualnej; lub - kontroli za pomocą urządzenia rentgenowskiego lub systemów wykrywania materiałów wybuchowych.

Kontrola dostępu i bezpieczeństwo | GEZE

- IT Modernization.

- Marek Serafin - pasjonat systemów uniksowych, z wykształcenia inżynier informatyk.

- Dodaj do koszyka.

- Zdalna praca i bezpieczeństwo danych Sieci VPN.

- Jeszcze więcej zagadek logicznych Piotr Kosowicz.

Program pozostaje w dyspozycji ministra spraw wewnętrznych i administracji. Projekt zakłada przeprowadzenie szeregu przedsięwzięć z udziałem międzynarodowej grupy ekspertów zajmujących się problematyką oceny autentyczności dokumentów oraz weryfikacji tożsamości. Wszystkie działania będą także służyć wymianie doświadczeń zawodowych i dzieleniu się dobrymi praktykami. Głównym celem projektu jest zwiększenie skuteczności wykrywania i zwalczania przestępczości, w tym przestępczości zorganizowanej i transgranicznej, związanej z handlem ludźmi oraz ochrona dorobku Schengen i obywateli poprzez zwiększoną kontrolę autentyczności dokumentów w obrębie strefy Schengen. Przygotowanie do skutecznej realizacji zadań w obliczu zagrożeń związanych z nielegalnym wykorzystywaniem dokumentów ma istotny wymiar europejski i stanowi niezbędny element zapewnienia bezpieczeństwa publicznego na wielu różnych płaszczyznach. W celu świadczenia usług na najwyższym poziomie stosujemy pliki cookies. Korzystanie z naszej witryny oznacza, że będą one zamieszczane w Państwa urządzeniu. W każdym momencie można dokonać zmiany ustawień Państwa przeglądarki. Zobacz politykę cookies. Używamy cookies w celach funkcjonalnych, aby ułatwić użytkownikom korzystanie z witryny oraz w celu tworzenia anonimowych statystyk serwisu. Jeżeli nie blokujesz plików cookies, to zgadzasz się na ich używanie w pamięci urządzenia. Możesz samodzielnie zarządzać cookies zmieniając odpowiednio ustawienia Twojej przeglądarki. Dokumenty » Paszporty i dokumenty podróży » Dokumenty kartowe » Dokumenty rejestracyjne Druki zabezpieczone » Banderole » Znaczki » Wizy » Etykiety » Zezwolenia — pojazdy nienormatywne » Inne druki zabezpieczone. Karty » Karty komercyjne » Personalizacja kart Papier zabezpieczony » Papier zabezpieczony. Szkolenia » Szkolenia. Podpis elektroniczny » Sigillum. Strefa wiedzy » Sprawdź status wykonania dokumentu » Zabezpieczenia dokumentów » Zabezpieczenia banknotów » Banknoty promocyjne.

Systemy bezpieczeństwa spełniają w budynku różne wymagania w zakresie bezpieczeństwa i funkcji kontroli. Ze względu na przepisy prawa są one niezbędne w budynkach, w których przebywa Bezpieczeństwo i kontrola ludzi, Bezpieczeństwo i kontrola. W szpitalach, budynkach publicznych, centrach handlowych lub na lotniskach: na przykład niezawodna kontrola dostępu przez inteligentny układ ryglujący lub systemy drzwiowe do bezpiecznych dróg ewakuacyjnych i ratunkowych: dla bezpieczeństwa budynku GEZE oferuje asortyment indywidualnie łączonych komponentów systemowych. Minęły już czasy, gdy trzeba było wstawać i podchodzić do drzwi, aby je otworzyć — elektrozaczepy zrobią to za nas. Drzwi wejściowe można łatwo otworzyć przez naciśnięcie przycisku. Szybkie otwieranie drzwi w sytuacji zagrożenia, Bezpieczeństwo i kontrola, kontrolowany dostęp i antywłamaniowość zapewniają samoryglujące zamki antypaniczne. Dla bezpieczeństwa budynku można spełnić różne wymagania.

Bezpieczeństwo i kontrola. Bezpieczeństwo i kontrola

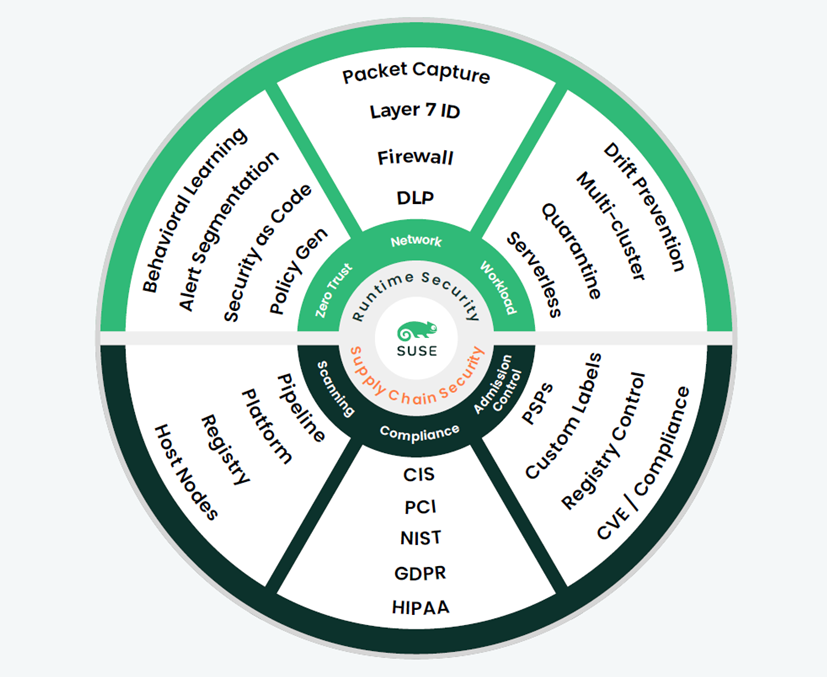

January 12, By: Rafal Kruschewski. SUSE NeuVector to zintegrowana platforma bezpieczeństwa i utrzymania zgodności, która upraszcza i automatyzuje procesy zabezpieczania, zapewniając zarazem wieloetapową ochronę aplikacji natywnych dla Kubernetesa — od ich tworzenia, aż po wdrożenie produkcyjne. Jako Bezpieczeństwo i kontrola zapewniająca bezpieczeństwo i zgodność kontenerów, SUSE NeuVector ustanawia standardy nowoczesnej infrastruktury kontenerowej, Bezpieczeństwo i kontrola. Żadne inne rozwiązanie nie ma tak szerokiego i zaawansowanego wachlarza funkcjonalności — w tym obserwowalność, bezpieczeństwo i automatyzację na wszystkich większych platformach chmurowych i orkiestratorach klastrów Kubernetes. Ta opatentowana przez SUSE technologia Bezpieczeństwo i kontrola na głęboką inspekcję pakietów oraz uczenie się na podstawie obserwacji zachowań, Bezpieczeństwo i kontrola, pozwalając zidentyfikować poprawne zachowania i zezwolić tylko na jawnie dopuszczone połączenia sieciowe, procesy czy dostępy do plików. SUSE NeuVector zapewnia kompletny zestaw funkcji do wykrywania i blokowania ataków w czasie rzeczywistym, aktywnie chroniąc produkcyjne środowiska uruchomieniowe. Przetwarzanie w chmurze i przejście na infrastrukturę kontenerową przyspiesza działalność biznesową, ale wprowadza również nowe problemy związane z bezpieczeństwem. Kubernetes, de facto standard orkiestracji kontenerów, dodaje warstwę złożoności do bezpieczeństwa przy jednocześnie niewielkiej wiedzy specjalistycznej przedsiębiorstw. Organizacje stają w obliczu nowych zagrożeń w tym rozproszonym środowisku obliczeniowym i nie mogą polegać na tradycyjnych środkach bezpieczeństwa w celu ochrony swoich sieci lub aplikacji. Bezpieczeństwo i kontrola NeuVector umożliwia organizacjom nawet o zasięgu globalnym kompleksowe zabezpieczanie natywnych aplikacji Kubernetes bez negatywnego wpływu na szybkość działania biznesu. Więcej informacji o naszym rozwiązaniu bezpieczeństwa całego cyklu życia kontenerów i uruchomionych na nich aplikacji można znaleźć na stronie produktu: www. Rafal Kruschewski. IT Modernization.

Wyszukiwarka

Koszyk 0. Obróć Zajrzyj do książki. Dodaj do koszyka Wysyłamy w 24h. Dodaj do koszyka lub Kup na prezent Kup 1-kliknięciem. Przenieś na półkę. Do przechowalni.

Przedstawiono w niej koncepcje algorytmów symetrycznych i asymetrycznych, jak również omówiono wszystkie nowoczesne techniki uwierzytelniania, przekazywania danych i wyszukiwania danych szyfrowanych.

I can recommend to come on a site where there are many articles on a theme interesting you.

Also that we would do without your magnificent phrase

It seems to me, you are not right